IAM - Identity and Access Management

AWS 리소스에 대한 액세스를 안전하게 제어할 수 있는 웹 서비스 이며

서비스 및 리소스에 액세스할 수 있는 주체를 지정하고 세분화된 권한을 관리할 수 있다.

AWS 계정에는 2가지 유형의 사용자가 있고

- Root 사용자

- 맨 처음 가입할때 생성

- 모든 리소스에 대한 액세스

- IAM 사용자

- AWS 서비스 및 리소스에 대한 액세스 권한

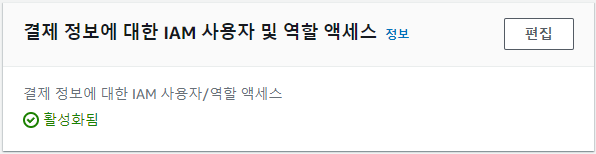

1. 결제 데이터 액세스 활성화

생성해야 하는 IAM 에 대한 결제 액세스를 활성화 한다.

아래 쭉 내려보면 결제 정보에 대한 IAM 사용자 및 역할 액세스가 보인다.

편집을 눌러 IAM 액세스 활성화를 체크하고 업데이트 한다.

그럼 다음과 같이 활성화됨 으로 바뀐다.

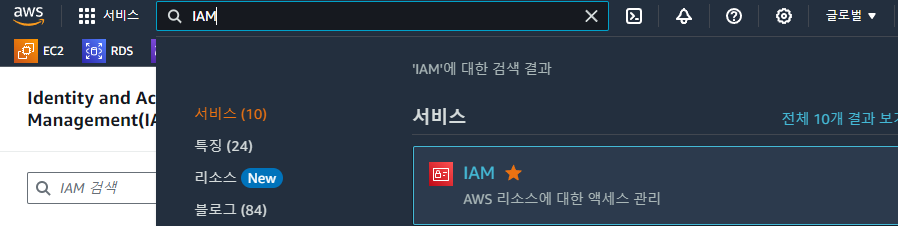

2. 관리자용 IAM 사용자 만들기

IAM 사용자를 생성하고 관리할 수 있는 관리자용 IAM 사용자를 만들자

상단 검색엣 IAM 검색 후 IAM으로 들어간다.

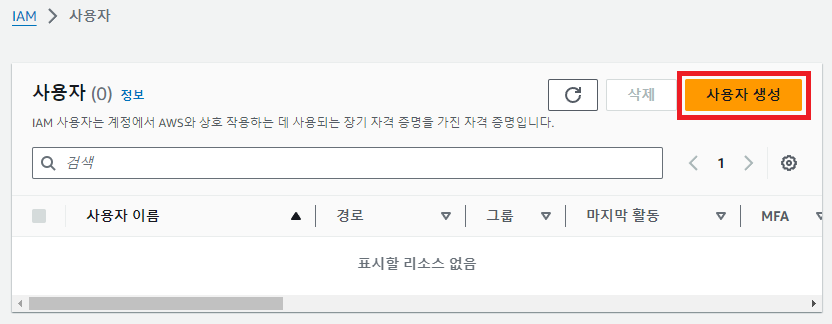

좌측 메뉴에서 사용자를 눌러준다

사용자 생성

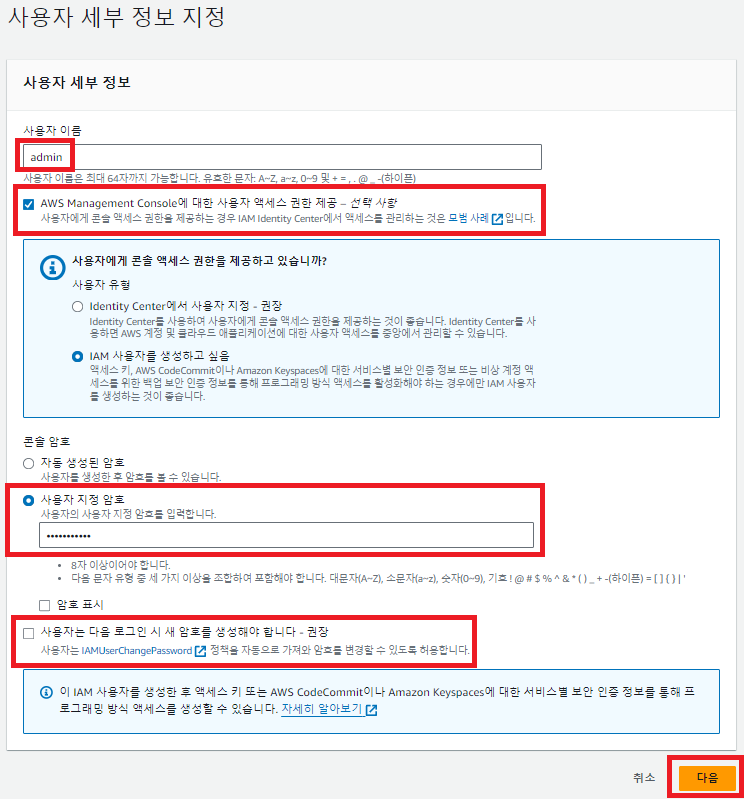

IAM 관리자 계정이기에 적당한 사용자 이름으로 정해주고

각 상황에 맞게 필요한 부분으로 생성해준다.

권한 설정 부분에서

그룹에 사용자 추가에 체크되어 있는 상태에서 그룹 생성을 눌러준다

사용자 그룹 이름에 Admin 를 입력하고

AdministratorAccess 를 체크하고 사용자 생성 그룹을 클릭하고 넘어간다.

생성된 사용자 그룹을 체크하고 다음을 눌러준다.

다음 화면에서는 지금까지 설정했던걸 검토 할 수 있는 화면이 표시된다.

확인 후에 사용자 생성 버튼을 눌러준다.

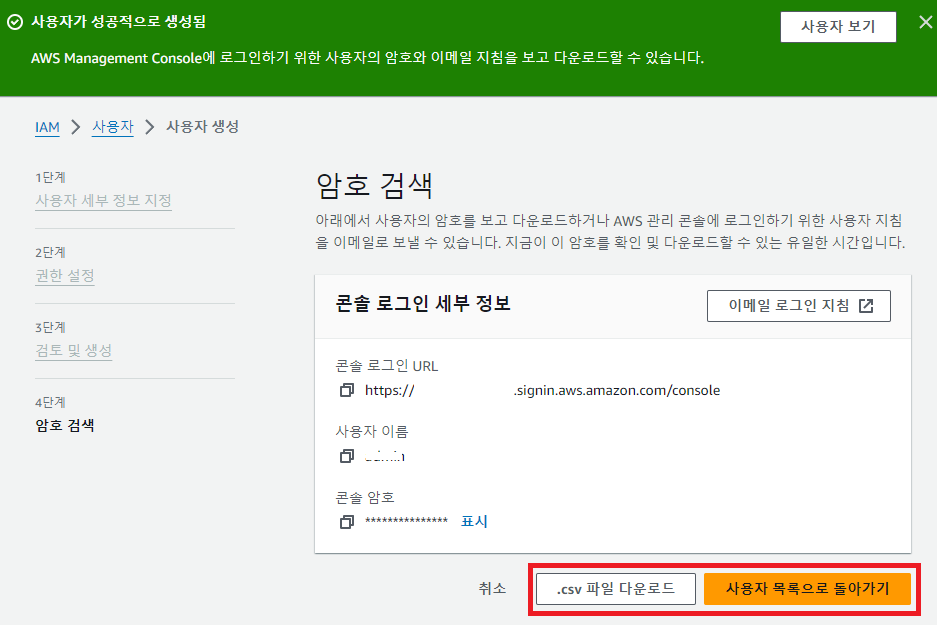

넘어가면 IAM 계정에 대해 CSV 파일과 정보를 볼 수 있다.

이제 관리자용 IAM 계정이 만들어 졌다.

3. 개발용 IAM 사용자 만들기

개발용으로 사용할 IAM 사용자 이름을 정해주고 다음과 같이 설정 후 다음을 눌러준다.

다음 화면에서 권한은 정하지 않고 다음으로 넘어간다.

다음 화면에서는 비밀번호를 변경할 수 있는 권한만 있다

사용자 생성을 한다.

다음화면에서 생성된 IAM 계정의 정보를 볼 수 있고 CSV 파일을 받을 수 있다.

권한 부여를 해보자

IAM 대시보드에서 정책으로 들어간다.

정책 화면에서 정책 생성을 눌러준다.

정책 생성페이지에서 시각적 / JSON 형식 중 하나로 작성할 수 있다.

서울 리전만 접근 할 수 있게 권한을 부여 할거다

다음과 같이 붙여넣고

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Statement1",

"Effect": "Allow",

"Action": "*",

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:RequestedRegion": "ap-northeast-2"

}

}

}

]

}

정책 이름을 적당히 정해주고 밑에 정책 생성을 눌러준다.

생성됐다는 화면이 떴다.!!

사용자 대시보드에서 권한을 줄 사용자로 들어가면

권한 정책에서 권한 추가가 있다

페이지로 이동되면 직접 정책 연결로 바꿔주고 검색부분에 아까 만들어준 정책을 입력하면

만든 정책이 리스트에 나온다.

다음으로 넘어오면 검토 화면이 뜨고 확인 후에 권한 추가를 누른다.

다음화면에서 권한 정책이 추가되어 있다.

'Dev > AWS' 카테고리의 다른 글

| 사용하지 않는 리전 제한하기(STS) (0) | 2024.07.07 |

|---|---|

| S3 버킷 생성 (0) | 2024.07.07 |

| AWS - 멀티 팩터 인증(MFA) 적용 (0) | 2023.10.31 |